Zarządzanie dostępem w przemyśle i infrastrukturze krytycznej

Systemy kontroli dostępu stanowią podstawowy element architektury bezpieczeństwa, a ich odpowiednie zaprojektowanie i wdrożenie jest kluczowe dla ochrony zasobów organizacyjnych, utrzymania ciągłości operacyjnej oraz zapewnienia zgodności z regulacjami branżowymi w każdym przedsiębiorstwie. Stosowane są nie tylko w firmach prowadzących działalność w branżach przemysłowych, ale także w obiektach infrastruktury krytycznej.

Współczesne systemy kontroli dostępu wykraczają daleko poza tradycyjne mechanizmy uwierzytelniania, a ich zastosowanie obejmuje szerokie spektrum sektorów – od rozwiązań dedykowanych do zastosowania w obiektach przemysłowych po platformy opracowane z uwzględnieniem specyfiki infrastruktury krytycznej. Rozwiązania kontroli dostępu opierają się na trzech fundamentalnych procesach: identyfikacji, uwierzytelnianiu i autoryzacji. Identyfikacja polega na określeniu tożsamości użytkownika przy użyciu poświadczenia, celem uwierzytelnienia jest weryfikacja ważności poświadczenia, z kolei autoryzacja określa poziom uprawnień przyznanych zweryfikowanemu użytkownikowi przez administratora.

Komponenty technologiczne

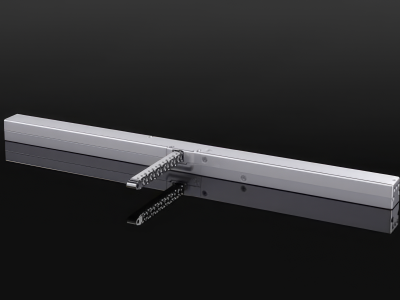

Architektura systemów kontroli dostępu obejmuje warstwy fizyczne, logiczne i administracyjne. Na warstwę fizyczną składają się urządzenia kontroli dostępu, takie jak klamki elektroniczne, wkładki elektroniczne / wkładki mechatroniczne, zamki elektroniczne / zamki elektromotoryczne, zamki szafkowe, inteligentne przekaźniki, czytniki zbliżeniowe oraz poświadczenia (np. klucze mechatroniczne czy karty zbliżeniowe). Warstwę logiczną tworzą takie elementy jak: oprogramowanie zarządzające, bazy danych użytkowników, systemy raportowania oraz interfejsy integracyjne. Z kolei warstwa administracyjna definiuje politykę bezpieczeństwa, procedury operacyjne oraz protokoły reagowania na incydenty.

Zastosowanie rozwiązań kontroli dostępu w przemyśle i infrastrukturze krytycznej

Systemy kontroli dostępu są niezbędne dla prawidłowego funkcjonowania każdego przedsiębiorstwa. Ich skuteczna implementacja w środowiskach przemysłowych oraz infrastrukturze krytycznej wymaga holistycznego podejścia, uwzględniającego nie tylko aspekty technologiczne, ale również organizacyjne, prawne oraz operacyjne.

Sektor produkcyjny

Zastosowanie systemów kontroli dostępu w przemyśle jest niezwykle szerokie, obejmując m.in. kontrolę dostępu do budynków, pomieszczeń, zasobów IT, a także danych wrażliwych. Systemy te mogą być oparte na różnych metodach identyfikacji, takich jak karty dostępu, dane biometryczne, hasła itp. W dużych zakładach istnieje ściśle określony podział zadań i obowiązków, dlatego też uprawnienia w ramach zastosowanych systemów są tworzone w oparciu o hierarchię pracowników poszczególnych działów.

W przemyśle, zwłaszcza w zakładach produkcyjnych, gdzie często występuje ryzyko wypadków, awarii lub kradzieży, systemy kontroli dostępu pełnią kluczową rolę w zapewnieniu bezpieczeństwa pracownikom oraz pozwalają chronić materialne i niematerialne zasoby danej firmy. Ponadto systemy kontroli dostępu w przemyśle umożliwiają:

- Ochronę przed nieautoryzowanym dostępem: W miejscach, gdzie przechowywane są surowce, materiały produkcyjne, gotowe wyroby, maszyny lub dane, nieautoryzowany dostęp może prowadzić do poważnych strat finansowych lub kradzieży technologii.

- Zarządzanie dostępem do stref wysokiego ryzyka: W obiektach przemysłowych, takich jak rafinerie, elektrownie czy zakłady chemiczne, kontrola dostępu w strefach zagrożenia wybuchem niebezpiecznych substancji, pyłów, gazów i mgieł jest kluczowa, aby zminimalizować ryzyko potencjalnych wypadków.

- Monitorowanie aktywności użytkowników: Systemy dostępu pozwalają rejestrować szczegółowe informacje o osobach, które wchodzą i wychodzą z różnych obszarów zakładu, co pozwala na audyt i analizę ewentualnych naruszeń.

Strefy zagrożenia wybuchem

Niektóre obiekty przemysłowe, budynki i instalacje znajdują się w strefach zagrożenia wybuchem z powodu gromadzenia się substancji łatwopalnych w formie cieczy, gazów, pyłów, par lub mgieł. Do tej grupy zaliczamy między innymi: stacje paliw, magazyny i bazy paliwowe, rafinerie, gazownie, zakłady chemiczne i farmaceutyczne, fabryki nawozów, zakłady spożywcze, cukrownie, kopalnie, platformy wiertnicze, cementownie, silosy, składowiska odpadów niebezpiecznych itp. Stosowane w nich urządzenia muszą posiadać zgodność z dyrektywą ATEX. Wymóg ten spełniają wkładki i klucze mechatroniczne serii F9000, współpracujące ze sobą w oparciu o technologię indukcyjną. W momencie umieszczenia klucza we wkładce, pomiędzy nim, a wkładką nie przepływa prąd, co wyklucza możliwość pojawienia się łuku elektrycznego czy iskry. Ponadto zarówno klucze, jak i wkładki mechatroniczne charakteryzują się pyłoszczelną i wodoszczelną obudową.

Sektor energetyczny

Elektrownie, stacje transformatorowe oraz sieci przesyłowe stanowią fundament funkcjonowania sieci energetycznej, a co za tym idzie infrastruktury danego miasta czy regionu. Stanowią również potencjalny cel dla działań sabotażowych czy nawet ataków terrorystycznych. Dlatego też rozwiązania kontroli dostępu w sektorze energetycznym charakteryzują się najwyższymi standardami bezpieczeństwa. Szczególny nacisk kładzie się na technologie zapewniające bezpieczne uwierzytelnianie oraz umożliwiające ciągłe monitorowanie aktywności użytkowników oraz automatyczne reagowanie na jakiekolwiek anomalie. Szczególną uwagę poświęca się ochronie pomieszczeń zawierających urządzenia sterujące oraz odpowiednim zabezpieczeniu trafostacji. Odgrywają one kluczową rolę w prawidłowym funkcjonowaniu sieci, a nawet krótkotrwałe zakłócenia w ich obszarze mogą prowadzić do zaniku zasilania na rozległych obszarach.

Centra danych i infrastruktura IT

Centra danych wymagają najwyższego poziomu zabezpieczeń fizycznych ze względu na ilość i charakter przechowywanych informacji oraz potencjalne skutki awarii systemów informatycznych. Systemy kontroli dostępu w tego rodzaju obiektach charakteryzują się wielowarstwową architekturą zabezpieczeń, obejmującą ogrodzenia, strefy techniczne oraz indywidualne szafy serwerowe. Nowoczesne rozwiązania obejmują możliwość uwierzytelniania w sposób biometryczny, za pomocą kluczy mechatronicznych, kart zbliżeniowych, a nawet przy użyciu dedykowanej aplikacji na smartfona. Dodatkowo implementowane są systemy umożliwiające monitorowanie użytkowników w czasie rzeczywistym oraz automatyczne alarmowanie o próbach nieuprawnionego dostępu.

Transport i logistyka

Porty lotnicze i morskie oraz węzły kolejowe stanowią krytyczne punkty infrastruktury transportowej. Ze względu na skalę działania oraz potencjalne zagrożenia, wymagają zastosowania zaawansowanych systemów kontroli dostępu, zapewniających szyfrowanie przesyłanych danych oraz płynność procesów logistycznych. Szczególne wyzwania dotyczą wdrożeń systemów kontroli dostępu w portach lotniczych, gdzie konieczna jest koordynacja między wieloma podmiotami operacyjnymi przy zachowaniu rygorystycznych standardów bezpieczeństwa. Dodatkowo wdrożone rozwiązanie musi sprawdzać się w sytuacjach kryzysowych, na przykład podczas akcji ewakuacyjnych prowadzonych na terenie terminala lotniczego.

Instytucje finansowe

Każdego dnia banki centralne, giełdy oraz centra rozliczeniowe przetwarzają ogromne ilości transakcji i wykonują tysiące operacji, co czyni je atrakcyjnymi celami dla cyberprzestępców. Systemy kontroli dostępu w tych instytucjach muszą zapewniać najwyższy poziom ochrony przy jednoczesnym utrzymaniu dostępności usług krytycznych. Dlatego też w tego rodzaju obiektach stosuje się rozwiązania kontroli dostępu oparte na analizie ryzyka w czasie rzeczywistym, a uprawnienia użytkowników są dynamicznie dostosowywane w oparciu o kontekst operacyjny, lokalizację geograficzną oraz wzorce behawioralne.

Perspektywy rozwoju

Przyszłość systemów kontroli dostępu jest bezpośrednio uzależniona od trendów technologicznych. Rozwój technologii kwantowych może zrewolucjonizować kryptografię wykorzystywaną w systemach uwierzytelniania, jednocześnie tworząc zagrożenia dla obecnych standardów bezpieczeństwa. W przyszłości systemy kontroli dostępu będą charakteryzować się zdolnością do samodzielnego dostosowywania konfiguracji w odpowiedzi na zmieniające się zagrożenia oraz wymagania operacyjne. Kluczem do sukcesu jest zachowanie równowagi pomiędzy poziomem ochrony, a efektywnością operacyjną, co wymaga ciągłej adaptacji strategii bezpieczeństwa do zmieniającego się krajobrazu zagrożeń. Konieczne staje się wzięcie pod uwagę długoterminowej perspektywy, uwzględniającej nie tylko obecne wymagania, ale również przewidywalne trendy technologiczne oraz regulacyjne. Wszystko to sprawia, że szczególnie istotna jest elastyczność i skalowalność wdrażanych rozwiązań, gdyż pozwoli ona dopasować je do wymagań w zakresie bezpieczeństwa zarówno w bliższej, jak i dalszej przyszłości.

ŹRÓDŁO: NOVET

-

Szkolenie dla zespołów serwisowo-montażowych stolarki budowlanej – już 25 marca!

-

Fensterbau Frontale 2026 w Norymberdze – kluczowe wydarzenie dla branży okien, drzwi i fasad

-

Jak stworzyć komfortowy i oszczędny dom? Kampania „TERMOMODERNIZACJA+DOBRY MONTAŻ” rusza w nowej od…

-

Thermod dołącza do grona firm członkowskich POiD

-

Pepperl+Fuchs nowym członkiem Związku POiD